Nilalaman

- Ano ang grey hat hacking?

- Ipinapakilala ang etikal na hacker

- Paano nangyayari ang pag-hack?

- Paano hack hack: Nangungunang mga diskarte

- Pag-atake sa phishing

- SQL injection

- Pagsamantala sa Zero-day

- Pag-atake ng lakas ng brute

- Pag-atake ng DOS

- Ang iyong trabaho bilang isang etikal na hacker

- Paano magsimula bilang isang etikal na hacker

Kung iniisip mo ang mga hacker, malamang na isipin mo ang mga taong nasa hoodies na nagsisikap na data ng sensitibong bakal mula sa mga malalaking kumpanya - tunog ng etikal na pag-hack tulad ng isang oxymoron.

Ang katotohanan ay maraming mga tao na nakikipag-hack na gawin ito para sa perpektong tapat na mga kadahilanan. Maraming magagandang dahilan upang malaman ang pag-hack. Ang mga ito ay maaaring maiuri sa neutral na "grey sumbrero" na mga kadahilanan, at produktibong "puting sumbrero" na mga kadahilanan.

Ano ang grey hat hacking?

Una, mayroong pag-ibig ng pag-ikot: nakikita kung paano gumagana ang mga bagay, at nagbibigay kapangyarihan sa sarili. Ang parehong salpok na nagtutulak sa isang bata upang mag-relo bukod at upang baligtarin ang inhinyero ay maaaring mag-udyok sa iyo na makita kung maaari mong pantay na mabalewala ang seguridad ng X na programa o Y.

Tiyak na malaman na maaari mong ipagtanggol ang iyong sarili sa online

Sana hindi mo na kailangang mag-hack sa isang email account, ngunit alam mo maaari kung kinakailangan (ang iyong kapatid na babae ay inagaw!) ay nakakaakit gayunman. Ito ay isang maliit na tulad ng martial arts. Karamihan sa atin ay umaasa na hindi na kailangang makipaglaban para sa tunay na, ngunit masigla itong malaman na maaari mong ipagtanggol ang iyong sarili.

Ang pag-hack talaga ay maaaring maging isang kapaki-pakinabang na paraan ng pagtatanggol sa sarili. Sa pamamagitan ng pagbabasa ng isang pagpapakilala sa etikal na pag-hack, maaari mong malaman ang tungkol sa mga pagbabanta sa iyong privacy at seguridad sa labas doon sa web. Sa paggawa nito, maaari mong maprotektahan ang iyong sarili laban sa mga potensyal na pag-atake bago mangyari at gumawa ng mas matalinong desisyon. Sa madaling araw ng Internet ng mga Bagay, higit pa at higit pa sa ating buhay ay magiging "online." Ang pag-aaral ng mga pangunahing kaalaman ng seguridad ng data ay maaaring maging isang bagay ng pangangalaga sa sarili.

Ipinapakilala ang etikal na hacker

Ang etikal na pag-hack ay lubos din na makakaya. Kung nais mong i-bypass ang mga sistema ng seguridad para sa isang buhay, maraming mga mataas na kumikitang mga landas sa karera sa pagtatapos na iyon. Maaari kang gumana bilang isang analyst ng seguridad ng impormasyon, isang pentester, isang pangkalahatang propesyonal sa IT, o maaari mong ibenta ang iyong mga kasanayan sa online sa pamamagitan ng mga kurso at e-libro. Habang maraming trabaho ang nabubura ng automation at digitization, tataas ang demand para sa mga espesyalista sa seguridad.

Ang etikal na pag-hack ay lubos na makakaya

Ang isang tao na nagtatrabaho sa alinman sa mga patlang na ito ay karaniwang kung ano ang ibig sabihin ng salitang "etikal na hacker." Suriin pa natin.

Paano nangyayari ang pag-hack?

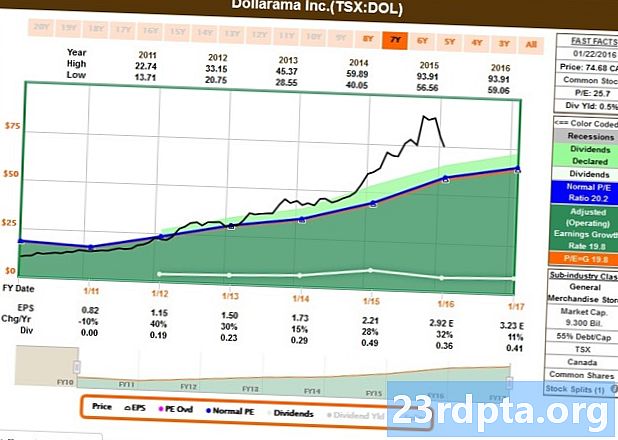

Sa isang pangunahing antas, sinubukan ng etikal na hacker ang seguridad ng mga system. Anumang oras na gumamit ka ng isang sistema sa paraang hindi inilaan, gumagawa ka ng isang "hack." Karaniwan, nangangahulugan ito na masuri ang "mga input" ng isang sistema.

Ang mga pag-input ay maaaring maging anumang bagay mula sa mga form sa isang website, upang buksan ang mga port sa isang network. Ito ay kinakailangan upang makipag-ugnay sa ilang mga serbisyo, ngunit kinakatawan nila ang mga target para sa mga hacker.

Minsan maaaring nangangahulugan ito ng pag-iisip sa labas ng kahon. Mag-iwan ng isang USB stick na nakahiga sa paligid at madalas na may isang taong nakakahanap nito ay mai-plug ito. Maaari nitong bigyan ang may-ari ng USB na iyon na malaking kontrol sa apektadong sistema. Maraming mga input na hindi mo maaaring karaniwang isaalang-alang bilang isang banta, ngunit ang isang savvy hacker ay maaaring makahanap ng isang paraan upang mapagsamantalahan ang mga ito.

Ang mas maraming mga input ay nangangahulugan ng isang mas malaking "pag-atake sa ibabaw," o higit pang pagkakataon para sa mga umaatake. Ito ang isang kadahilanan kung bakit ang patuloy na pagdaragdag ng mga bagong tampok (na kilala bilang tampok na bloat) ay hindi palaging ganoong magandang ideya para sa mga nag-develop. Ang isang security analyst ay madalas na sumusubok at bawasan ang ibabaw ng pag-atake sa pamamagitan ng pag-alis ng anumang hindi kinakailangang mga input.

Paano hack hack: Nangungunang mga diskarte

Upang maging isang mabisang etikal na hacker, kailangan mong malaman kung ano ang laban mo. Bilang isang etikal na hacker o "pentester," magiging tungkulin mong subukan ang mga ganitong uri ng pag-atake laban sa mga kliyente upang maaari mong bigyan ng pagkakataon ang mga ito upang isara ang mga kahinaan.

ito ang iyong trabaho upang subukang ang mga ganitong uri ng pag-atake laban sa mga kliyente

Ito ay ilan lamang sa mga paraan na maaaring subukan ng isang hacker na masira sa isang network:

Pag-atake sa phishing

Ang isang pag-atake sa phishing ay isang anyo ng "social engineering," kung saan target ng isang hacker ang gumagamit (ang "wetware") sa halip na direkta sa network. Ginagawa nila ito sa pamamagitan ng pagtatangka upang maihatid ng gumagamit ang kanilang mga detalye nang kusang-loob, marahil sa pamamagitan ng pag-posing bilang isang tao sa pagkumpuni ng IT, o pagpapadala ng isang email na tila nagmula sa isang tatak na kanilang kinasasangkutan at pinagkakatiwalaan (ito ay tinatawag na spoofing). Maaari pa silang lumikha ng isang pekeng website na may mga form na nangongolekta ng mga detalye.

Anuman, kailangan lamang gamitin ng attacker ang mga detalyeng iyon upang mag-sign in sa isang account at magkakaroon sila ng access sa network.

Ang spear phishing ay phishing na naka-target sa isang tiyak na indibidwal sa loob ng isang samahan. Ang ibig sabihin ng whaling ay umaatake sa pinakamalaking kahunas - mataas na ranggo ng executive at managers. Ang phishing ay madalas na hindi nangangailangan ng anumang mga kasanayan sa computer sa karamihan ng mga kaso. Minsan ang lahat ng kailangan ng isang hacker ay isang email address.

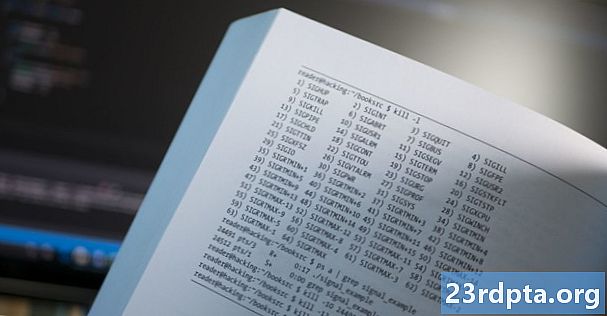

SQL injection

Ang isang ito ay marahil ay isang maliit na mas malapit sa kung ano ang isipin mo kapag naglalarawan ng mga hacker. Ang balangkas na Query Language (SQL) ay isang magarbong paraan upang ilarawan ang isang serye ng mga utos na maaari mong gamitin upang manipulahin ang data na nakaimbak sa isang database. Kapag nagsumite ka ng isang form sa isang website upang lumikha ng isang bagong password ng gumagamit, normal na ito pagkatapos ay lumikha ng isang entry sa isang talahanayan kasama na ang data na iyon.

Minsan ang form ay hindi sinasadyang tatanggap ng mga utos, na maaaring hayaang makuha ng isang hacker o manipulahin ang mga entry nang hindi sinasadya.

Aabutin ng malaking oras para sa isang hacker o isang pentester upang manu-manong maghanap ng mga pagkakataong ito nang manu-mano sa isang malaking website o web app, kung saan pumapasok ang mga tool tulad ng Hajiv. Ito ay awtomatikong maghanap para sa mga kahinaan upang mapagsamantalahan, na kung saan ay lubos na kapaki-pakinabang para sa mga espesyalista sa seguridad, ngunit para din sa mga may masamang hangarin.

Pagsamantala sa Zero-day

Gumagana ang isang zero-araw na pagsasamantala sa pamamagitan ng paghahanap ng mga kahinaan sa coding ng isang software o mga protocol ng seguridad bago magkaroon ng pagkakataon ang developer na mai-patch ito. Maaaring kabilang dito ang pag-target sa sariling software ng isang kumpanya, o maaaring maakibat nito ang pag-target sa software na ginagamit nito. Sa isang tanyag na pag-atake, ang mga hacker ay nagawang ma-access ang mga security camera sa tanggapan ng isang kumpanya na may pinagsamantalang zero day. Mula doon, nakapagtala sila ng kahit anong interes sa kanila.

Ang isang hacker ay maaaring lumikha ng malware na idinisenyo upang mapagsamantalahan ang seguridad na ito, na kung saan ay magkakaroon sila ng covertly install sa makina ng target. Ito ay isang uri ng pag-hack na nakikinabang mula sa pag-alam kung paano mag-code.

Pag-atake ng lakas ng brute

Ang isang pag-atake ng brute na puwersa ay isang paraan ng pag-crack ng isang kumbinasyon ng password at username. Gumagana ito sa pamamagitan ng pagdaan sa bawat posibleng kombinasyon nang paisa-isa hanggang sa matumbok ang nanalong pares - tulad ng isang magnanakaw ay maaaring dumaan sa mga kumbinasyon sa isang ligtas. Ang pamamaraang ito ay karaniwang nagsasangkot sa paggamit ng software na maaaring panghawakan ang proseso sa kanilang ngalan.

Pag-atake ng DOS

Ang pagtanggi ng pag-atake ng serbisyo (DOS) ay nangangahulugang kumuha ng isang partikular na server para sa isang tagal ng panahon, nangangahulugang hindi na nito maibigay ang karaniwang mga serbisyo. Samakatuwid ang pangalan!

Ang mga pag-atake sa DOS ay isinasagawa sa pamamagitan ng pinging o kung hindi man ay nagpapadala ng trapiko sa isang server nang maraming beses na ito ay nagiging labis sa trapiko. Maaaring mangailangan ito ng daan-daang libong mga kahilingan o milyon-milyon.

Ang pinakamalaking pag-atake ng DOS ay "ipinamamahagi" sa maraming mga computer (kilala bilang isang botnet), na kinuha ng mga hacker gamit ang malware. Ginagawa nitong pag-atake sa kanila ang DDOS.

Ang iyong trabaho bilang isang etikal na hacker

Ito ay lamang ng isang maliit na pagpipilian ng iba't ibang mga pamamaraan at diskarte na madalas na ginagamit ng mga hacker upang ma-access ang mga network. Bahagi ng apela ng etikal na pag-hack para sa marami ay malikhaing nag-iisip at naghahanap ng mga potensyal na kahinaan sa seguridad na makaligtaan ng iba.

Bilang isang etikal na hacker, ang iyong trabaho ay upang mai-scan, makilala, at pagkatapos ay atake ng mga kahinaan upang masubukan ang seguridad ng isang kumpanya. Kapag nahanap mo ang gayong mga butas, magkakaloob ka ng isang ulat na dapat isama ang remedial na pagkilos.

Halimbawa, kung magsagawa ka ng isang matagumpay na pag-atake sa phishing, maaari mong inirerekumenda ang pagsasanay para sa mga kawani ay mas mahusay nilang makilala ang mga pandaraya s. Kung nakakuha ka ng isang zero araw na malware sa mga computer sa network, maaari mong payuhan ang kumpanya na mag-install ng mas mahusay na mga firewall at anti-virus software. Maaari mong iminumungkahi na i-update ng kumpanya ang software nito, o ihinto ang paggamit ng ilang mga tool nang buo. Kung nakakita ka ng mga kahinaan sa sariling software ng kumpanya, pagkatapos ay maaari mong ituro ito sa pangkat ng dev.

Paano magsimula bilang isang etikal na hacker

Kung ang tunog ay kawili-wili sa iyo, maraming mga kurso sa online na nagtuturo ng etikal na pag-hack. Narito ang isang tinatawag na The Ethical Hacker Bootcamp Bundle.

Dapat mo ring suriin ang aming post sa pagiging isang analyst ng seguridad ng impormasyon na magpapakita sa iyo ng pinakamahusay na mga sertipikasyon, ang pinakamahusay na mga lugar upang makahanap ng trabaho, at marami pa.